首发于FreeBuf:http://www.freebuf.com/articles/wireless/145259.html

0.前言

三年前我发表了一篇文章《黑客有办法让你自动连上陌生WiFi》,介绍Karma攻击可以让你的无线设备自动连上黑客的WiFi。当时引起了还算比较热烈的讨论,关于WiFi安全,关于Karma攻击等。同时,我也提到WiFi钓鱼将会成为接下来几年的一个热门。

如今WiFi安全发生了许多变化,相比于三年前我对WiFi安全也有了更多的了解。本篇文章将介绍为什么Karma攻击逐渐失效了,厂商是如何修补的,以及我们还有哪些攻击方式。

1. Karma攻击

被动扫描(Passive Scan)和主动扫描(Active Scan)

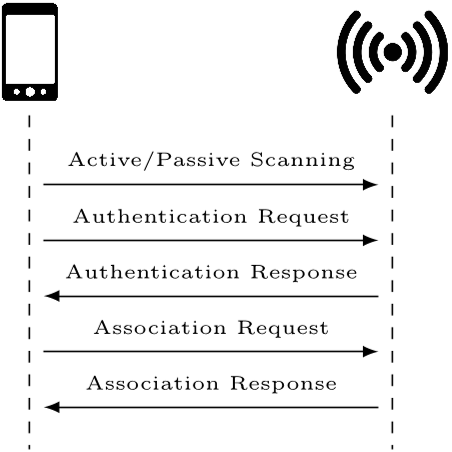

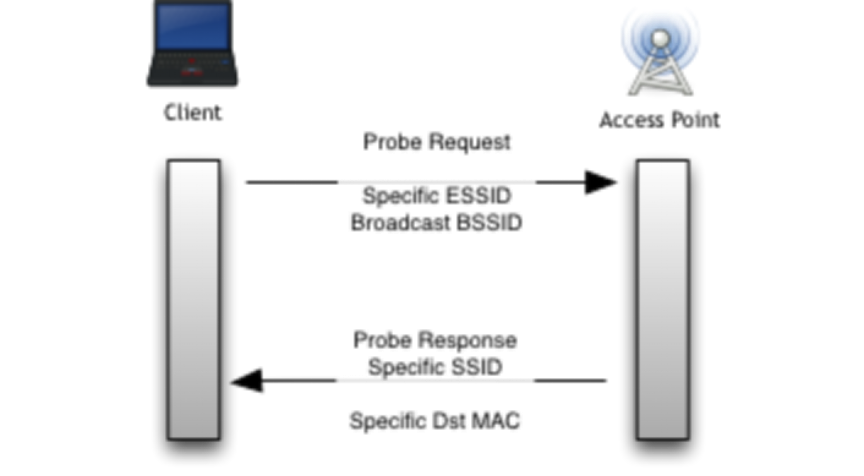

无线客户端可以使用两种扫描方式:主动扫描和被动扫描。在主动扫描中,客户端发送probe request,接收由AP发回的probe response。在被动扫描中,客户端在每个频道监听AP周期性发送的Beacon。之后是认证(Authentication)和连接(Association)过程。

Karma

2004年,Dino dai Zovi和Shane Macaulay发布了Karma工具。Karma通过利用客户端主动扫描时泄露的已保存网络列表信息(preferred/trusted networks),随后伪造同名无密码热点吸引客户端自动连接。

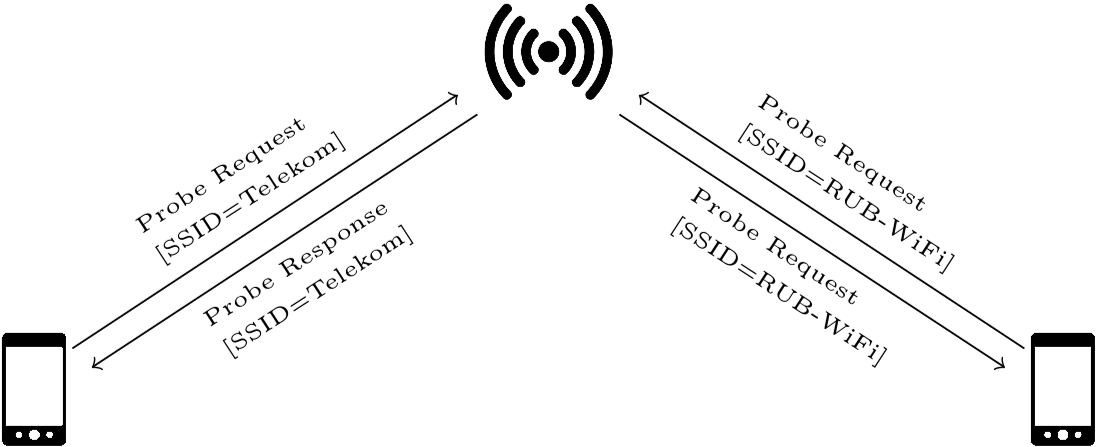

如上图所示,当Karma发现有客户端发出对SSID为Telekom的热点请求时,向其回复Probe

Response;当Karma发现有客户端发出对SSID为RUB-WiFi的热点请求时,也向其回复Probe Response。

这实质上是违反了802.11标准协议,无论客户端请求任何SSID,都向其回复表示自己就是客户端所请求的热点,使客户端对自己发起连接。

Why works?

主动扫描过程中(Active Scan)泄露客户端已保存网络列表信息

为实现自动连接已保存网络等功能,客户端会定时发送带有已保存网络信息的Probe Request(在后文统称为Directed Probe Request)。黑客通过无线网卡监听无线帧便能轻松获取这些信息。客户端对保存热点不检验MAC地址

为了增大信号覆盖范围,通常会部署多个同名热部署在整个区域。当客户端发现信号更强的同名热点,满足“一定条件”后便会切换过去,即所谓的无线漫游功能。为了实现这种特性同时也意味着,只需要SSID名称及加密方式相同客户端便能自动连接,不会检查MAC地址。

在曾经某段时间里,甚至加密方式不一样,只要SSID同名也能让客户端连接。比如客户端曾连过SSID为“yyf”的WPA热点,只需建立SSID为“yyf”的OPEN热点,客户端也会自动连接。具体的时间点及手机操作系统版本号我暂时没检索到。

相关工具

-

Pineapple

Hak5的便携式无线安全审计设备——WiFi Pineapple,内置了Karma攻击功能。

image.png-278.9kB

image.png-278.9kB airbase-ng

它是著名的wifi攻击套件aircrack-ng中的一个工具。其用法如下,其中-P、-C为Karma相关的参数

airmon-ng start wlan0 #网卡设为monitor模式

airbase-ng -c 6 -P -C 20 -v mon0

-c channel

-v be verbose

-P (karma mode) respond to all probes.

-C enables beaconing of probed ESSID values (requires -P)

危害性

如果黑客在公共场合开启了Karma攻击,便能轻松吸引周边大量设备连接到黑客的热点(一般会配合着Deauth攻击)。随后,黑客便能随心所欲对网络内的客户端进行流量嗅探或其他的中间人攻击了。可谓危险性巨大。

2. 后来Karma攻击逐渐不好使了

Broadcast Probe Request

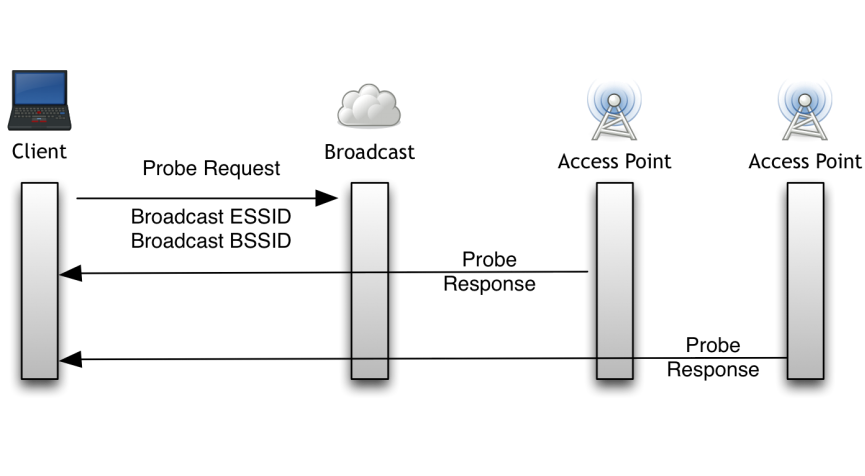

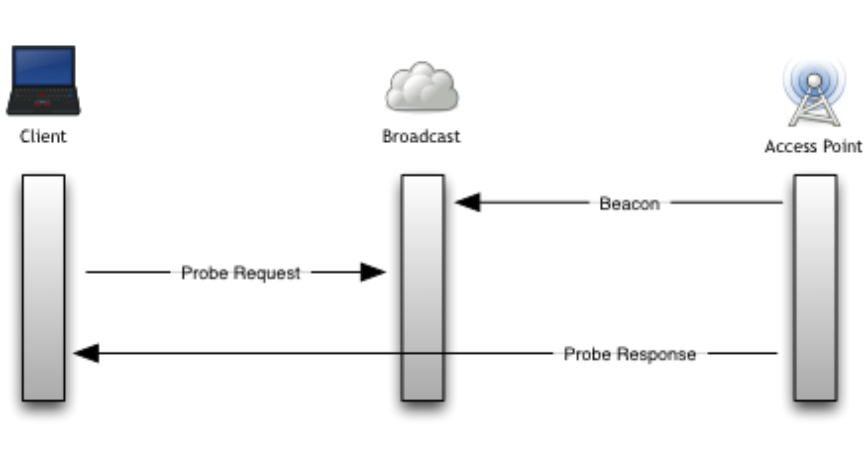

随着各厂商对于Directed Probe泄露SSID导致钓鱼攻击问题的重视,在较新的设备中都改变了主动扫描的实现方式。主要使用不带有SSID信息的Broadcast Probe,大大降低了Directed Probe的使用频率。Broadcast Probe流程如下图所示。

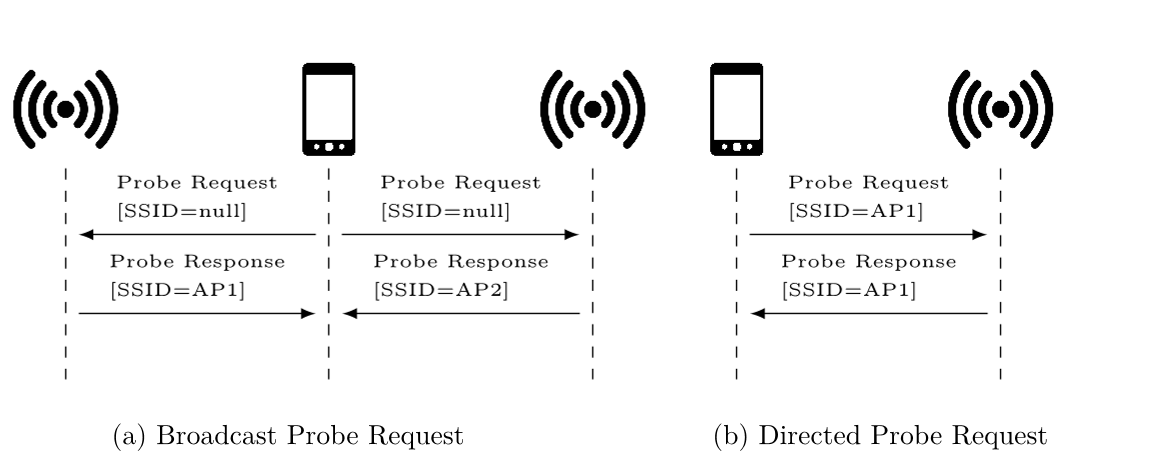

对比下两种方式

Directed Probe的交互如(b)所示,客户端定时发送携带已保存网络列表信息的Probe Request,造成了泄露;而在Broadcast Probe中,客户端的Probe Request不再带有已保存网络列表信息,SSID字段为空。而所有收到该请求的热点都将回复Probe Response,其中带有AP的SSID名称,客户端根据回复的SSID来决定是否进行连接。如此一来,在实现原有功能的同时,解决了泄露保存热点信息的问题。

iPhone大概在iOS7做了这个改变。Android大概在Android 4.x,还有同样使用了wpa_supplicant的Linux。

wpa_supplicant 在2014年7月的一个patch修复了Android在省电模式下的扫描依然会发送暴露SSID的Directed Probe Request的行为。

http://w1.fi/cgit/hostap/commit/?id=4ed3492206097c24aa37b4429938fec049ba1827

隐藏热点(Hidden SSID)

当AP配置为隐藏模式时,在主动扫描的Beacon帧和被动扫描的Probe Response帧中都不会公布自身SSID。于是客户端连接隐藏热点的唯一方法就是持续不断的发送带SSID的Directed Probe Request。

显然这会导致SSID泄露。后来发现iOS对此也做了些改进,设备会首先检测周围是否存在隐藏热点,当至少存在一个隐藏热点时才会发送。这增加了一些利用难度。

Mana工具

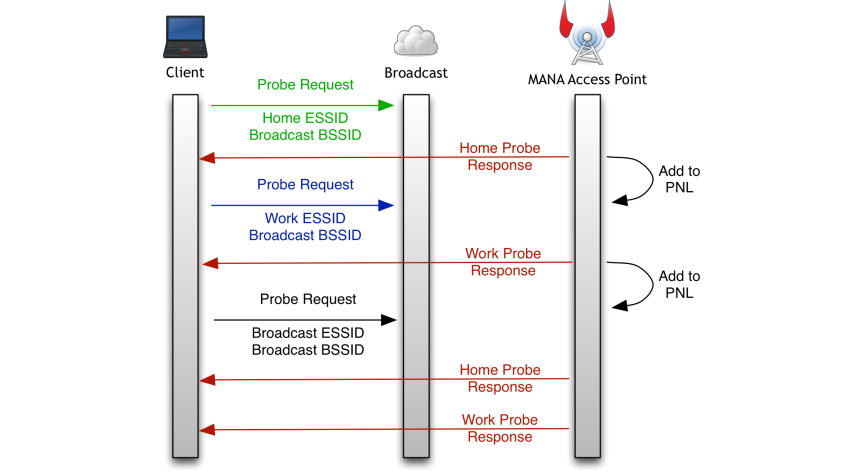

在2014年的Defcon 22上,由Dominic White 和 Ian de Villiers 发布了mana。mana可以理解为karma 2.0,它针对前文提到的问题做了一些改进:

- 收集周围空间的SSID信息(来自于老设备的Directed Probe)或者用户自定义。当接收到Broadcast Probe Request时,mana会根据列表中的每一个SSID构造成 Probe Response向客户端回复。

客户端在面对同一MAC有多个不同SSID时不会产生问题

针对iOS对Hidden SSID的处理,mana会自动创建一个隐藏热点用于触发iOS设备发Directed Probe Request

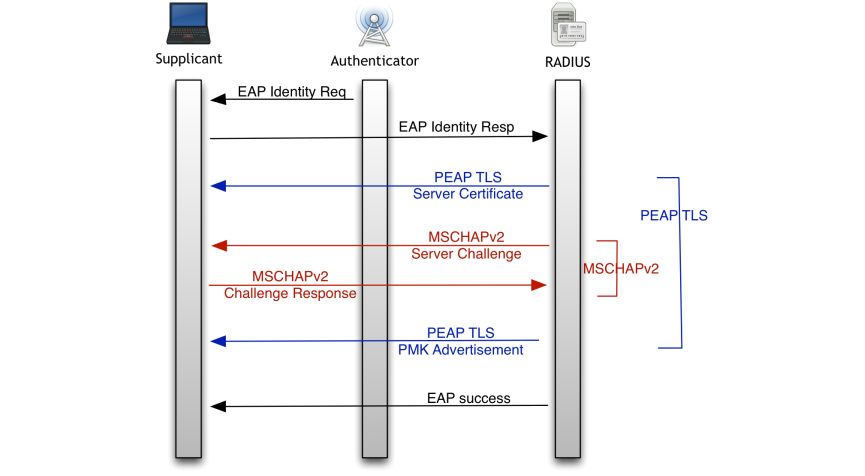

增加了伪造PEAP等EAP SSL方案的热点功能,可以抓取并破解EAP hash。破解后将认证信息存入radius服务器,客户端下次重连就能成功连接了。

对Broadcast Probe的解决方案就是通过手动指定常见或自动收集周边的开放式热点信息(城市、机场、公司、超商等公共WiFi)以期望覆盖到客户端曾经连接过的热点。

在吸引客户端连入热点的目的上能起到不错的效果。但需要明白的是,类似于“查看目标设备以前连接过哪些热点”这种需求已基本没法实现。

而对PEAP的攻击可参考我之前发布的文章《企业级无线渗透之PEAP》,这里不再赘述。

3. 如今的攻击面

最后总结一下,在如今,吸引客户端连入恶意热点的办法有:

- 对于老旧的移动设备和笔记本,Karma依然可用,客户端自动连接。

- 由于隐藏热点的特性,连接依赖于Directed Probe,Karma依然可用(记得创建隐藏热点触发客户端发送),客户端自动连接。

- 根据周边热点及常见公共热点构造SSID列表进行伪造(比如CMCC、StarBucks等),如果覆盖到客户端曾经连接过的热点,也会自动连接。

- 伪造PEAP热点获取hash,破解后存入radius服务器,客户端下次重连便能成功。

- 伪造公共热点,用户受骗主动点击发起连接。

4.参考文献

- Improvements in Rogue AP attacks – MANA 1/2

https://sensepost.com/blog/2015/improvements-in-rogue-ap-attacks-mana-1%2F2/ - An Android Change for the Better (Maybe)

http://www.sniffwifi.com/2014/12/an-android-change-for-better-maybe.html - EMSEC Don’t Trust Open Hotspots: Wi-Fi Hacker Detection and Privacy Protection via Smartphone

https://www.semanticscholar.org/paper/EMSEC-Don-t-Trust-Open-Hotspots-Wi-Fi-Hacker-Detec-Kropeit/01eea887a17f85f99b8614d48ecafb445fff7bc0 - Hidden Wi-Fi Network: How to know the name of a wireless network with no SSID

https://www.acrylicwifi.com/en/blog/hidden-ssid-wifi-how-to-know-name-of-network-without-ssid/ - 企业级无线渗透之PEAP

http://www.jianshu.com/p/367ecc71518b

Author: qingxp9 @ 360PegasusTeam